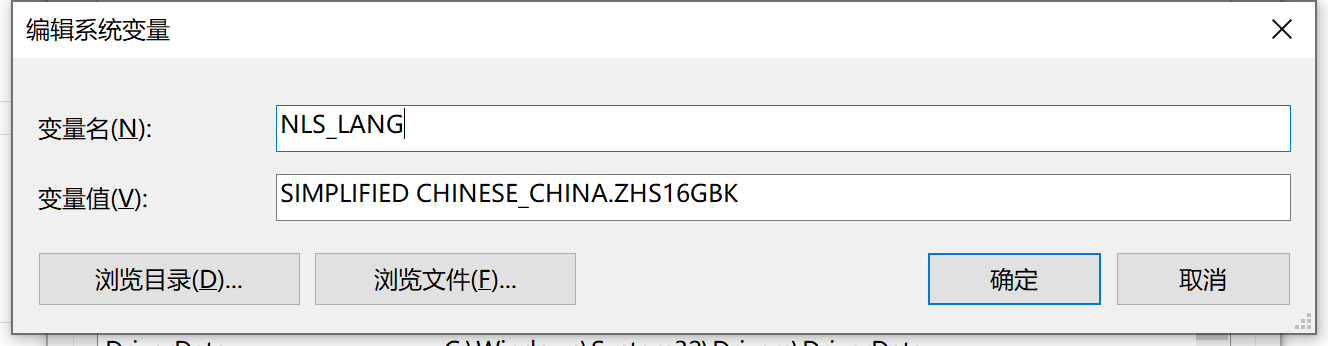

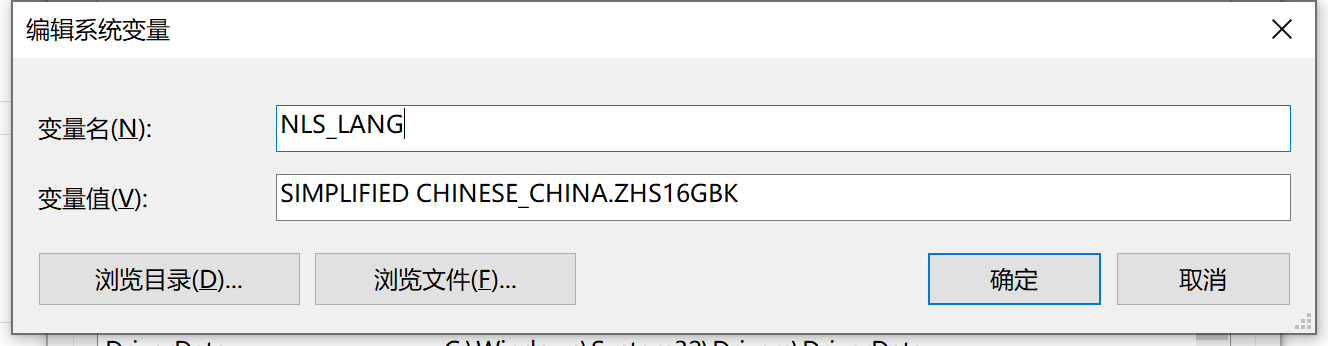

Q:ORA-00972 identifier is too long 标识符过长

注册环境变量 GBK 字符即可

Q:lnitialization error,Oracle Client 没有正确安装

没有安装 oracle 驱动

Q:无法初始化 oci.dll 你确认已经安装了 32 位 Oracle Client 吗?

前往官网 oci.dll 下载 32 位插件

注册环境变量 GBK 字符即可

没有安装 oracle 驱动

前往官网 oci.dll 下载 32 位插件

参考文档:https://cockpit-project.org/running.html

本系统为 AlmaLinux 9

1 | #dnf或yum下载 |

1 | #新增子账号 |

使用 Podman 前先对服务器进行配置国内源

1 | # 安装完毕后 |

最后也要记得刷新 Cockpit 里 Podman API Service 服务

podman info

1 | # 安装 php 预先环境 |

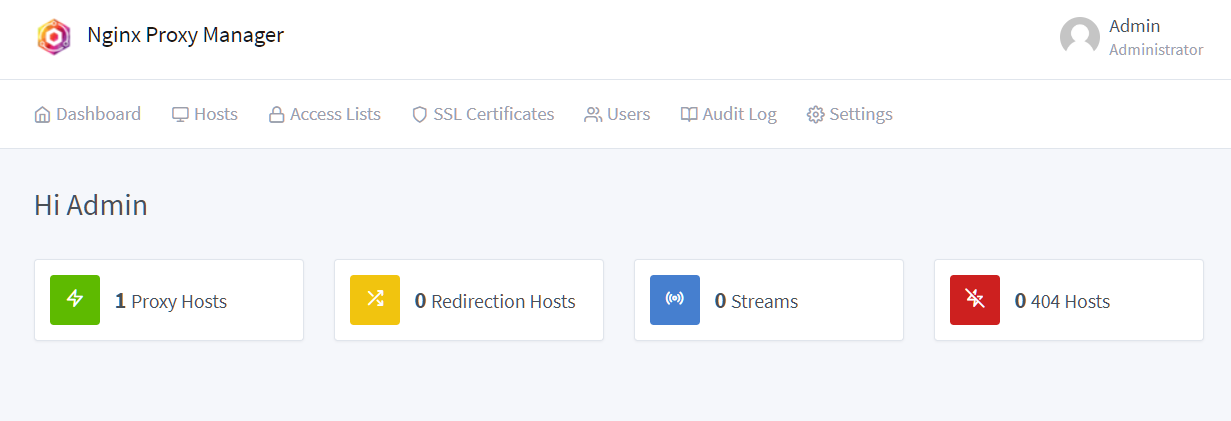

https://hub.docker.com/r/jlesage/nginx-proxy-manager/tags

podman pull jlesage/nginx-proxy-manager

在 Cockpit 里 Podman 容器,创建来自docker.io/jlesage/nginx-proxy-manager:latest 镜像包容器。

<font style="color:rgb(21, 21, 21);">端口:0.0.0.0:8080 → 8080/tcp 0.0.0.0:8181 → 8181/tcp</font>

<font style="color:rgb(21, 21, 21);">环境变量:TZ=Asia/Shanghai</font>

账号密码可以看日志:info Creating a new user: admin@example.com with password: changeme

nginx-ui

文件管理器

https://github.com/45Drives/cockpit-navigator

1 | nmcli con show # 列出所有连接 |

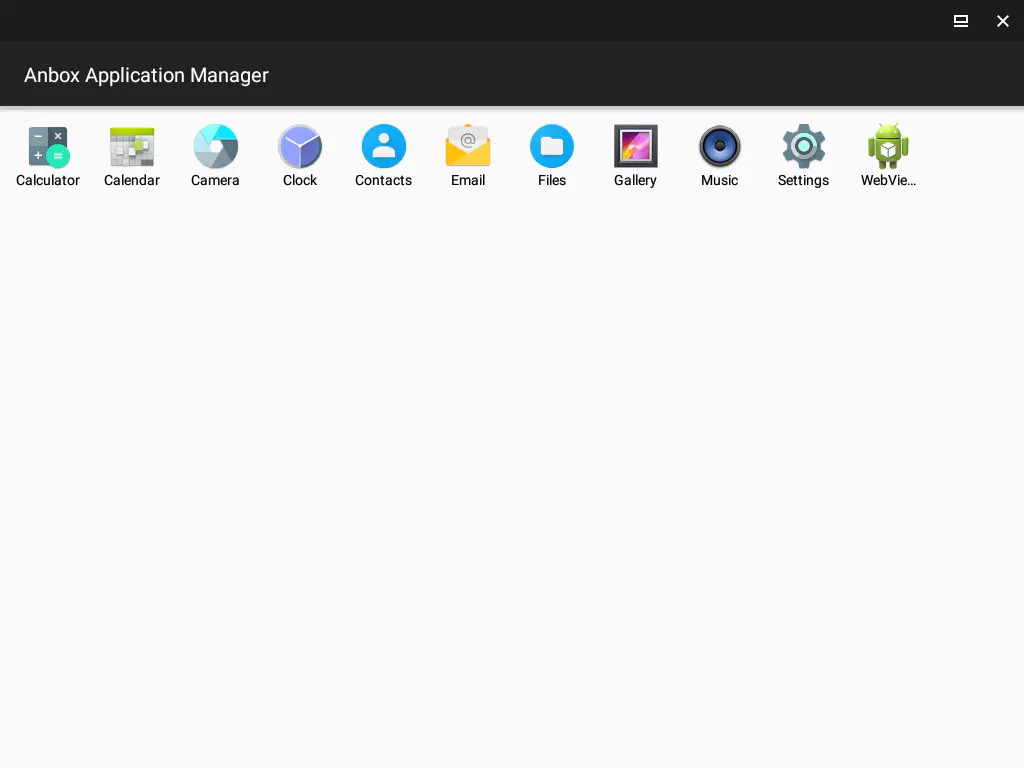

安装 kbox 一键部署

sudo apt install console-setup kbox

安装目标应用

sudo android-appmgr.sh install xxx.apk

查看应用列表

sudo android-appmgr.sh package-list

卸载目标应用

sudo android-appmgr.sh uninstall com.wandoujia.phoenix2

安装 Anbox 驱动器

sudo apt install anbox

安装 Anbox 内核模块

git clone [https://github.com/anbox/anbox-modules.git](https://github.com/anbox/anbox-modules.git)

安装 dkms(默认已有)

sudo apt install dkms

安装配置文件

sudo cp anbox.conf /etc/modules-load.d/

sudo cp 99-anbox.rules /lib/udev/rules.d/

软连接准备

sudo cp -rT ashmem /usr/src/anbox-ashmem-1

sudo cp -rT binder /usr/src/anbox-binder-1

使用 dkms 进行构建和安装

sudo dkms install anbox-ashmem/1

sudo dkms install anbox-binder/1

加载内核模块

sudo modprobe ashmem_linux

sudo modprobe binder_linux

查看安装状态

1 | lsmod | grep -e ashmem_linux -e binder_linux |

下载 Android 镜像

官方提供的 arm64 镜像不能正常启动,但可以使用别人已经编译好的

链接: https://pan.baidu.com/s/1P-SZOl0TUoy3QXV9-UCo_A 密码: 4988

https://build.anbox.io/android-images/2017/06/12/android_1_armhf.img

https://build.anbox.io/android-images/2017/08/04/android_1_arm64.img

https://build.anbox.io/android-images/2018/07/19/android_amd64.img

https://cdimage.ubports.com/anbox-images/android-armhf-32binder.img

https://cdimage.ubports.com/anbox-images/android-armhf-64binder.img

下载完毕后复制镜像

cp android.img /var/lib/anbox/android.img

启动 Anbox 容器管理器

sudo service anbox-container-manager start

启动 Anbox Session 管理器

anbox session-manager

查看 Anbox 容器管理器状态

anbox session-manager

anbox system-info

若无问题则可以启动 Anbox

anbox launch --package=org.anbox.appmgr --component=org.anbox.appmgr.AppViewActivity